Modern uygulama geliştirme süreçlerindeki evrim, mikro hizmet tabanlı mimarilere doğru kaymayı beraberinde getirmiştir. Bu yaklaşım, büyük bir esneklik ve ölçeklenebilirlik sağlar, ancak güvenlik açısından yeni zorluklar da ortaya çıkarmaktadır. Geçmişte mühendislik ekipleri, monolitik uygulamalardaki birkaç güvenlik yönünden sorumlu iken; mikro hizmetlerle birlikte bu sorumluluklar katlanarak artmıştır. Artık mühendislik ekipleri, yalnızca bir uygulama için değil, belki de yüzlerce bireysel hizmet için ağ güvenliği, kimlik ve erişim yönetimi, TLS sertifikaları ve güvenlik açığı tarama gibi alanlarda sorumluluk taşımaktadırlar.

Bu devasa zorluk, manuel güvenlik açığı düzeltmelerinin pratikte imkansız hale gelmesine neden olmaktadır. İşte bu noktada otomasyon, yalnızca yararlı değil, aynı zamanda zorunlu bir hale gelir. Otomasyon, ekiplerin tüm hizmetlere güvenlik önlemlerini tutarlı bir şekilde uygulamasını, tehditlere hızla yanıt vermesini ve düzenleyici gerekliliklerle uyumu sürdürmesini sağlar. Ayrıca, uygulamalar büyüdükçe ve geliştikçe, otomasyon güvenlik uygulamalarının da ölçeklenmesini sağlar. Karmaşık ve dağıtık sistemleri etkili bir şekilde yönetmek için gerekli kontrol ve yönetişimi sağlar.

Konteynerlerde Uygulama Geliştirmenin Önemi

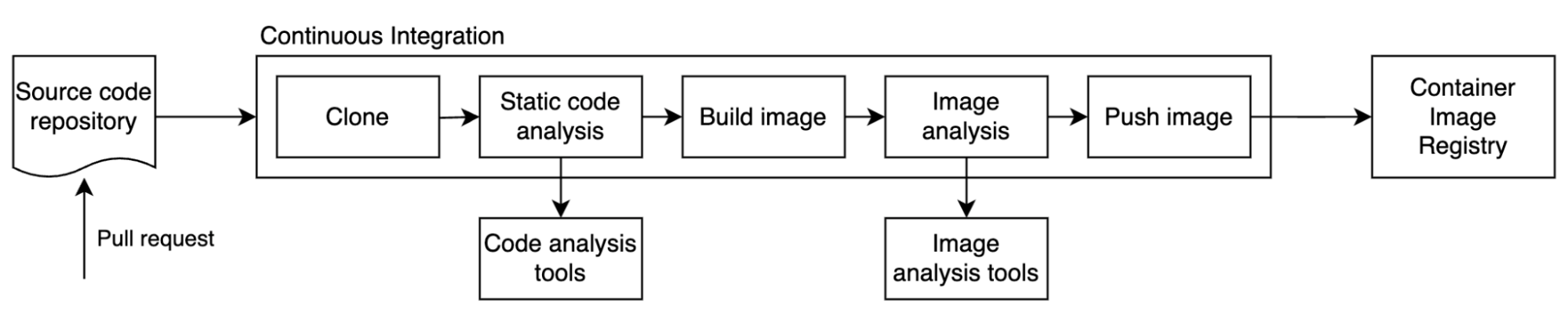

Mikro hizmetler oluşturmanın yaygın bir yolu, uygulamaları konteynerlerde çalıştırmaktır. Bu, geliştiricilerin uygulamaları için kullanılan konteyner orkestrasyon platformu ne olursa olsun, aynı sürekli entegrasyon (CI) hattını sürdürmesini sağlar. Kullanılan programlama dili ne olursa olsun, dağıtılacak öğe genellikle uygulama kodunu ve bağımlılıklarını içeren bir konteyner imajıdır. Uygulama geliştirme ekipleri, bu imajların güvenliğinden emin olmak için bulut ortamlarına dağıtmadan önce bu imajları güvenlik açıkları için taramalıdır.

Bu yazı, mühendislik ekiplerinin, NVIDIA’nın NIM mikro hizmetleri, NVIDIA Morpheus ve Amazon’un bulut tabanlı hizmetleri olan Amazon EKS, AWS Lambda, ve Amazon Inspector ile sürekli entegrasyon hatlarının erken aşamalarında güvenlik açığı düzeltmelerini etkin bir şekilde otomatikleştirme yöntemlerini paylaşmaktadır.

NVIDIA Morpheus ile Gerçek Zamanlı Tehdit Tespiti

NVIDIA Morpheus, siber güvenlik uygulamaları geliştirmek, özelleştirmek ve ölçeklendirmek için tasarlanmış GPU hızlandırmalı, uçtan uca bir AI framework’üdür. Geliştiricilere, bulut ve kurumsal ortamlardaki sürekli artan siber güvenlik zorluklarıyla başa çıkmak için tasarlanmış yenilikçi bir AI destekli siber güvenlik SDK’sı sunar.

Morpheus, GPU’ların gücünü kullanarak büyük miktarda veriyi olağanüstü hızlarla işleyebilir ve analiz edebilir. Makine öğrenimi (ML) modelleri ve büyük dil modelleri (LLM) aracılığıyla, güvenlik tehditleri gibi olası tehditleri belirlemek için kalıpları ve anormallikleri tanımlar: phishing saldırıları, kötü amaçlı yazılım enfeksiyonları veya içeriden gelen tehditler gibi. Bu framework, yukarıda tarif edildiği gibi, mevcut güvenlik altyapısıyla entegre edilebilir ve böylece kuruluşların tehditleri gerçek zamanlı olarak tespit etme ve yanıt verme yeteneğini artırır.

NVIDIA AI Mavi Planı ile Güvenlik Açığı Analizi

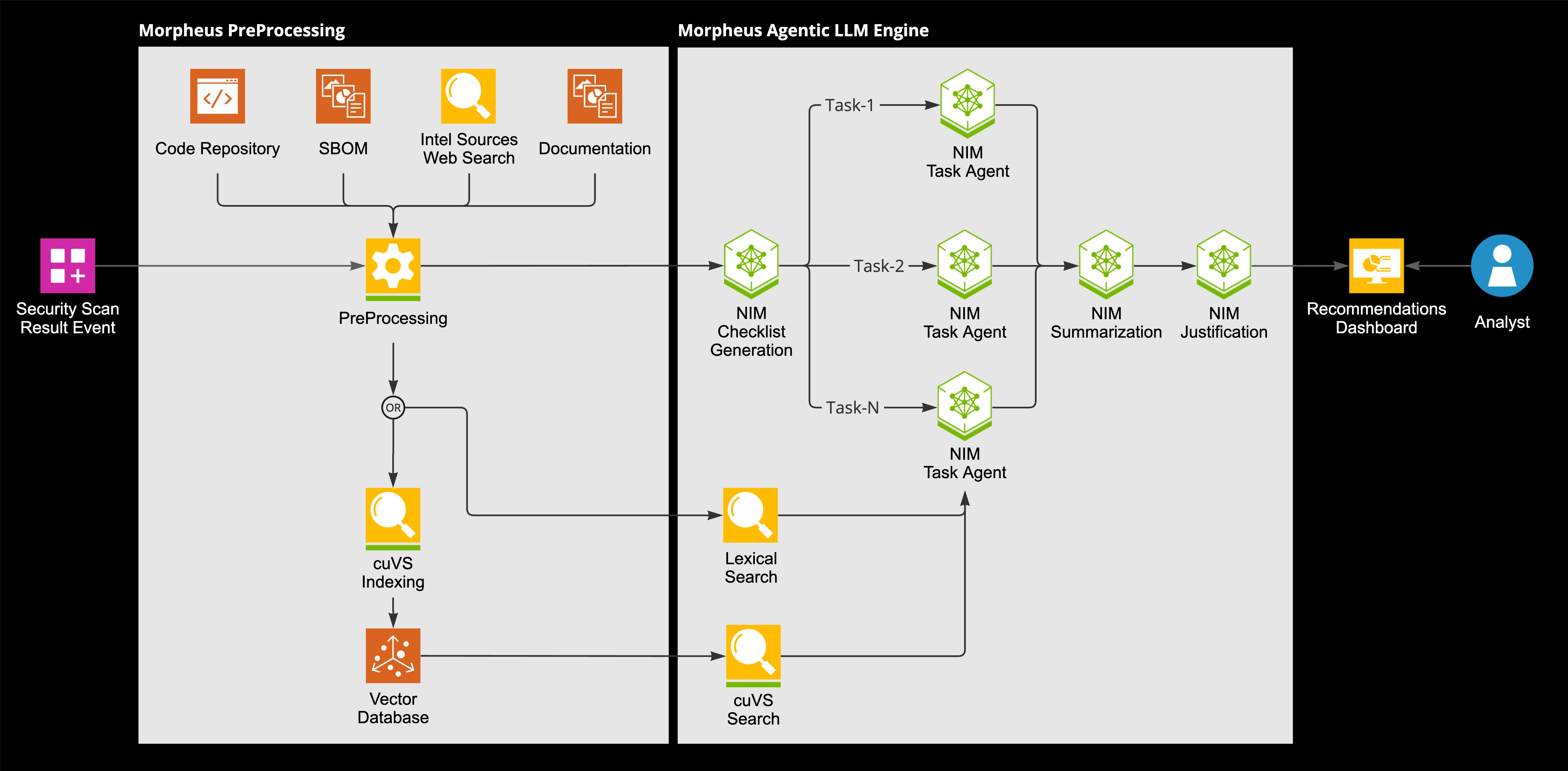

NVIDIA AI Blueprint for vulnerability analysis, Morpheus ve Llama 3 NIM mikro hizmetleri ile oluşturulmuş, kuruluşların yaygın güvenlik açıklarını ve maruziyetlerini verimli bir şekilde tespit etmesine ve düzeltmesine yardımcı olan bir referans uygulamadır.

Bu AI mavi planı, bir dizi varlığı giriş parametreleri olarak almakla başlar:

- Belirlenmiş bir güvenlik tarayıcısı (örneğin Amazon Inspector veya Docker Scout) tarafından tespit edilen CVE listesi

- SBOM dosyası

- Uygulama kaynak kodunun ve belgelerin konumu (örneğin GitHub URL’leri)

Uygulama, otomatik güvenlik açığı analiz iş akışını başlatır ve bu iş akışı aşağıda özetlenmiştir.

Bilgi Tabanı Oluşturma

İş akışındaki ilk adım, kapsamlı bir bilgi tabanı oluşturmaktır. Bu, kullanıcının belirttiği kod havuzlarını çekmekle başlar. Bu havuzlar, metni sayısal vektörlere dönüştüren bir gömülü model aracılığıyla işlenir. Elde edilen gömülü katmanlar, verimliliği artırmak amacıyla vektör veri tabanlarında saklanır. Bu adım, sistemin kod tabanının bağlamını derinlemesine anlamasını sağlar.

Güvenlik Açığı İstihbaratı Toplama

Güvenlik açığı istihbaratını toplama aşamasında, sağlanan CVE listesindeki her güvenlik açığı ile ilgili ayrıntılı bilgi toplanır. Bu süreç, GitHub Güvenlik Danışmanlığı (GHSA), dağıtım özel veritabanları (Distro) ve NIST CVE kayıtları gibi çeşitli kamu güvenlik veritabanlarından veri çeker. Ayrıca, uzman tehdit istihbarat kaynaklarından gelen verileri de içerir. Bu kapsamlı yaklaşım, her bir güvenlik açığı hakkında en güncel ve ilgili bilgilerin toplanmasını sağlar.

Yazılım Bileşenleri Listesini İşleme

Yazılım bileşenleri listesi (SBOM), bir yazılım parçasındaki tüm bileşenleri listeleyen önemli bir belgedir. Bu adımda, iş akışı bu belgeleri yapay zeka tarafından kolayca analiz edilip alınıp işlenebilecek bir formata dönüştürür. Bu adım, yazılımın bileşimini ve bağımlılıklarını anlamak için hayati bağlam sağlar.

Özelleştirilmiş Kontrol Listesi Oluşturma

Toplanan güvenlik açığı bilgilerini kullanarak, bir NIM LLM, bağlama duyarlı bir görev kontrol listesi oluşturur. Bu kontrol listesi, etki analiz süreçlerini yönlendirmek üzere tasarlanmış olup, her güvenlik açığının ilgili yönlerinin dikkatlice incelenmesini sağlar.

Görev Temsilci Döngüsü Oluşturma

Bu temsilci iş akışının merkezinde, temsilciler paralel olarak özelleştirilmiş kontrol listesindeki görevleri üstlenir. Her liste maddesi için bir sorgu oluşturan bir istem oluşturucu, mevcut araçlar ve veri kaynakları hakkında bilgi ekler. Temsilci, bu istemleri kullanarak çeşitli veritabanlarını araştırır ve doğrulama araçlarını devreye alarak her kontrol listesi maddesi için gerekli bilgileri toplar. Bu süreç, tüm maddeler tatminkar biçimde sonuçlanana kadar devam eder.

Bulguları Özetleme

Temsilciler kontrol listesini tamamladıktan sonra, bir özetleme NIM LLM, sonuçları kısa ve anlaşılır bir paragrafa dönüştürür. Bu adım, karmaşık teknik ayrıntıların daha erişilebilir bir şekilde sunulmasını sağlar.

Gerekçe Durumunu Atama

Özet temelinde, başka bir NIM LLM, her CVE için bir Güvenlik Açığı İstismar Değişim (VEX) durumu atar. Eğer güvenlik açığı istismar edilebilir olarak kabul edilirse, “açık” kategorisine ayrılır. Eğer istismar edilemezse, neden belirtmek için önceden tanımlanmış 10 kategori arasından birini seçer.

Sondaki Çıktıyı Hazırlama ve İnsan İncelemesi

İş akışı, toplanan ve oluşturulan tüm bilgileri içeren kapsamlı bir çıktı dosyasının hazırlanması ile sona erer. Bu dosya, nihai bir değerlendirme yapmak üzere güvenlik analistlerine gönderilir. Güvenlik uzmanları, konteynerin güvenlik gerekliliklerini karşılayıp karşılamadığına karar verme yetkisine sahiptir.

Bu süreçte LangChain kütüphanesi kullanılmış, Morpheus ile optimize edilip paralel hale getirilmiştir. Temsilci yaklaşımı, verimliliği artırırken, tekrar eden çabaları azaltarak güvenlik açığı analiz iş akışını hem kapsamlı hem de akıcı hale getirir.

NVIDIA AI Blueprints’in AWS Üzerindeki Uygulamaları

Örnek çözüm, Amazon ECR’yi konteyner görüntülerini depolamak için, Amazon Inspector’ı görüntüleri güvenlik açıkları için taramak üzere, Amazon EventBridge ve AWS Lambda’yı çözüm bileşenlerini olay güdümlü sunucusuz bir şekilde birleştirmek için ve Amazon EKS’yi güvenlik açığı analizi için AI temsilcisi olarak çalıştırmak üzere kullanmaktadır.

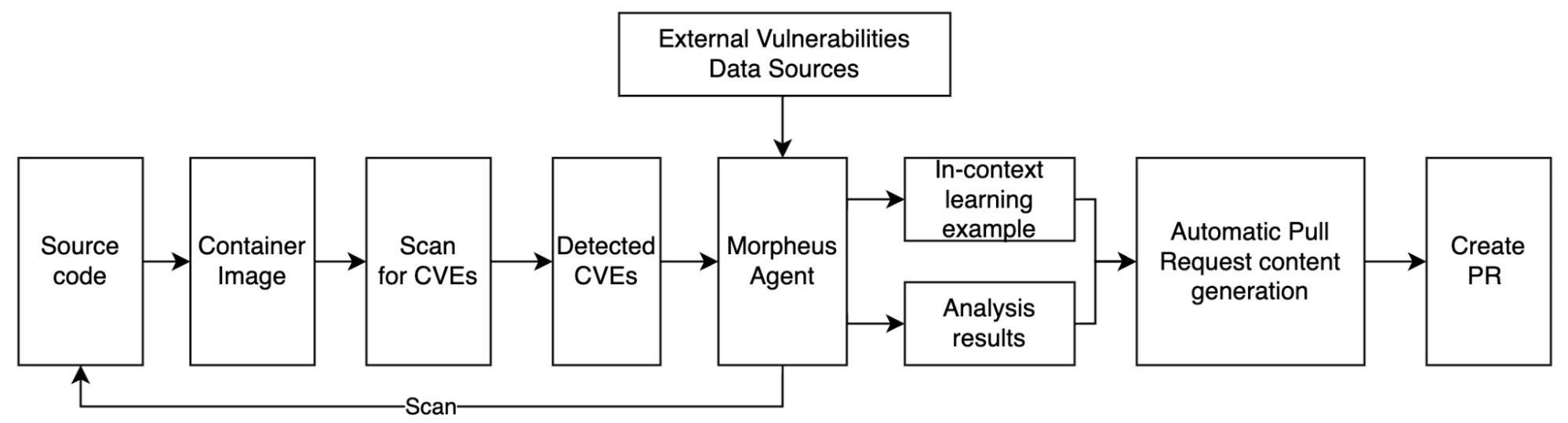

Ayrıca, çözüm, yüksek performanslı temel modeller seçeneği sunan tamamen yönetilen bir hizmet olan Amazon Bedrock’u kullanmaktadır. GitHub sorun içeriği oluşturma işlemini daha da verimli hale getirmek için, çözüm bağlam öğrenme yaklaşımını kullanmakta; bu teknoloji, AI yanıtlarını dar senaryolara uyarlamaktadır. GitHub sorunu içeriği oluşturmak için kullanılan bu yaklaşım, ilgili programlama diline ve daha önce oluşturulmuş benzer bir sorunun örneğine dayanan yaratıcı AI istemlerini inşa etmektedir.

Bu yaklaşım, önemli bir noktayı vurgular. Bazı dar kullanım senaryolarında, daha küçük bir LLM (Llama 13B gibi) ile yardımlı bir istem kullanmanın, daha büyük bir LLM’den (örneğin Llama 2 70B) elde edilecek sonuçlar kadar etkili olabileceği bilinmektedir. Hangi modelin sizin için daha verimli çalıştığını bulmak için hem az örnekli istemleri küçük LLM’lerle, hem de sıfır örnekle büyük LLM’lerle değerlendirmenizi öneririz. Hitap ettiğiniz kitle ve senaryolara uygun olarak yönlendirici bilgiler için Amazon Bedrock belgelerine göz atabilirsiniz.